S2000

Honda S2000

Legendärer Hochdrehzahl-Roadster "Open Sports"

... wenn sich daraus neue Kontake, Diskussionen oder Projekte ergeben.

Private Webseiten sind etwas aus der Mode gekommen. Daher war ich Anfang 2020 verleitet, meine damalige Webseite ersatzlos zu entfernen. Anders als der Zeitgeist, stufe ich Facebook, Instagram und vergleichbare Plattformen nicht als das Medium ein, in dem ich manche meiner Leidenschaften ausbreiten möchte. So entstand diese Webseite, die primär meinem Wunsch folgt, Leidenschaften zu teilen und damit vielleicht neue Gleichgesinnte zu finden.

Wenn Du eine meiner Leidenschaften teilst, dann nutze gern diese Webseite, um Kontakt herzustellen. Ich freue mich darauf!

Honda S2000

Legendärer Hochdrehzahl-Roadster "Open Sports"

Honda Civic Type R

Ernst gemeintester Kompaktsportler (2017-2023).

Nordschleife, Spa Francorchamps, Bilster Berg, Oschersleben, Zandvoort.

Breitbänder, Dipol-Cardioid-Subwoofer, musikalische Subwoofer, passiv, aktiv.

Filme, Konzerte, Netflix, BluRay, Dolby... DTS... Auro!

Espressomühle, Kaffeebohne, Waage, Siebträger... Kaffeespezialitäten.

Programmierung dynamischer Web-Applikationen, Datenbank-Interfaces, SQL, C#, JavaScript, HTML, CSS, PHP.

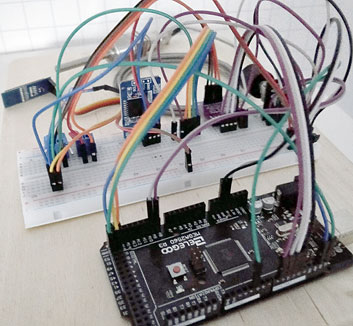

Motoröl-Temperatur Messung und Auswertung

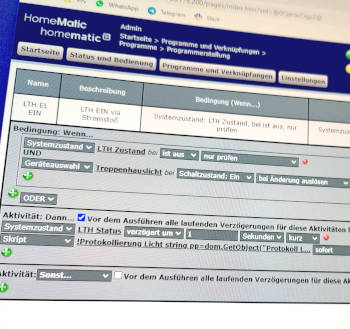

Smart Home Lösungen mit Homematic

Squash Spielpartner gesucht...

Was nicht verblassen soll...